为"永恒之蓝"(EternalBlue)等勒索病毒的主要攻击入口,可利用SMBv1协议漏洞(CVE-2017-0144)直接植入恶意代码。

- 未加密的文件传输易导致数据泄露,尤其在企业内网环境中。

《Windows系统安全指南:如何关闭445和3389端口,防止黑客入侵!》的深度解析及完整内容呈现:

一、核心风险与端口特性

1. 445端口(SMB协议)

- 功能定位:负责局域网内文件共享、打印机共享及远程管理。

- 安全威胁:

- 作为"永恒之蓝"(EternalBlue)等勒索病毒的主要攻击入口,可利用SMBv1协议漏洞(CVE-2017-0144)直接植入恶意代码。

- 未加密的文件传输易导致数据泄露,尤其在企业内网环境中。

2. 3389端口(RDP协议)

- 功能定位:提供图形化远程桌面访问,支持跨网络控制主机。

- 安全威胁:

- 暴力破解风险极高,攻击者通过Hydra等工具可在数小时内破解弱密码。

- 历史漏洞如BlueKeep(CVE-2019-0708)可实现无需认证的远程代码执行。

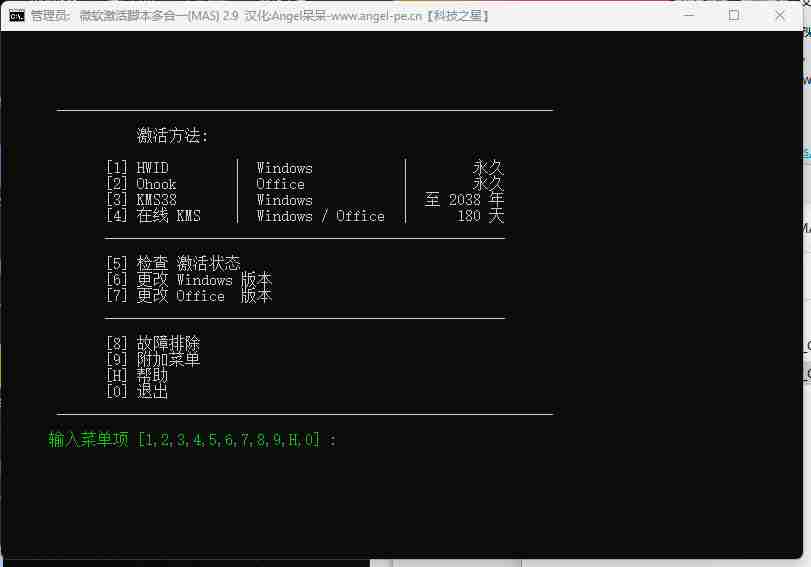

二、445端口关闭方案

(一)防火墙规则配置(推荐方案)

-

出站规则创建:

- 路径:

控制面板 > 系统和安全 > Windows Defender防火墙 > 高级设置 > 出站规则 - 步骤:

- 选择"端口" → 协议TCP → 本地端口445 → 阻止连接 → 应用于所有网络配置文件。

- 规则命名为"Block 445 Outbound",完成后重复操作创建入站规则"Block 445 Inbound"。

- 路径:

-

注册表深度防护(可选增强):

- 路径:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\NetBT\Parameters - 操作:新建QWORD值

SMBDeviceEnabled并设为0,彻底禁用NetBIOS与SMB的绑定。

- 路径:

(二)服务级彻底关闭(适用于无需共享场景)

- 禁用Server服务:

- 路径:

services.msc→ 找到"Server"服务 → 启动类型设为"禁用" → 停止服务。 - 影响范围:

- 完全关闭SMB服务,局域网文件共享、打印共享功能失效。

- 依赖此服务的Computer Browser服务也需同步禁用。

- 路径:

三、3389端口关闭方案

(一)功能级关闭(基础防护)

- 直接禁用远程桌面:

- 路径:

此电脑右键 > 属性 > 远程设置 > 取消勾选"允许远程连接"。 - 附加措施:同步禁用以下后台服务:

- Windows 7-Windows11:Remote Desktop Configuration、Remote Desktop Services

- Windows XP/2003:Terminal Services、Remote Desktop HelpSessionManager。

- 路径:

(二)防火墙精细控制(进阶方案)

- 端口阻断规则:

- 路径:

高级安全Windows防火墙 > 入站规则→ 创建TCP端口3389的阻止规则,应用于所有网络环境。 - 验证方法:通过

netstat -ano | findstr :3389检查端口状态,确保无LISTENING状态。

- 路径:

(三)端口重定向(推荐方案)

- 注册表修改:

- 路径:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp - 操作:将

PortNumber值改为自定义端口(如3390),十进制格式保存。

- 路径:

- 防火墙同步配置:

- 创建新入站规则,允许自定义端口的TCP流量,并删除原3389端口规则。

- 客户端连接调整:

- 访问格式:

远程IP:新端口(如192.168.1.100:3390),需在路由器配置端口映射(如公网端口3390映射至内网新端口)。

- 访问格式:

四、验证与安全加固

1. 端口状态检查

- 命令行验证:

# 检查445端口 netstat -ano -p tcp | find "445" >nul 2>nul && echo 445端口开启 || echo 445端口关闭 # 检查3389端口 netstat -ano -p tcp | find "3389" >nul 2>nul && echo 3389端口开启 || echo 3389端口关闭若输出"关闭",则表示端口已成功阻断。

2. 漏洞扫描检测

- 使用Nmap工具进行端口扫描:

nmap -p 445,3389 <目标IP> # 若显示"closed",则防护有效企业用户建议使用专业漏洞扫描平台(如Qualys)进行全面检测。

3. 系统性安全加固

- 补丁更新:安装微软KB4012212等关键补丁,修复SMBv1和RDP协议漏洞。

- 账户策略:

- 设置密码复杂度(长度≥12位,包含大小写字母+数字+符号)。

- 启用账户锁定策略(如5次失败登录后锁定30分钟)。

- 日志监控:

- 启用Windows安全日志(事件ID 4625),监控暴力破解尝试。

- 使用Splunk等工具进行日志聚合与威胁分析。

五、完整指南获取

本指南全文可通过以下方式获取:

- 文档下载:点击此处直接下载PDF版本:Windows系统安全指南:如何关闭445和3389端口,防止黑客入侵

(本篇文章底部回复即可下载详细教程) - 在线阅读:访问本篇文章底部回复即可下载详细教程。

- 企业部署:

- 域环境中可通过组策略(GPO)批量推送防火墙规则和注册表配置。

- 推荐使用Microsoft Endpoint Configuration Manager进行远程配置分发。

六、延伸防护建议

-

多层防御体系:

- 部署下一代防火墙(NGFW),启用IPS模块拦截针对445/3389的攻击流量。

- 结合EDR工具(如CrowdStrike)实时监控异常进程和端口连接。

-

替代访问方案:

- 优先使用VPN(如OpenVPN)建立加密通道,再通过内部网络访问远程桌面。

- 企业用户可部署JumpServer跳板机,实现访问审计与权限隔离。

-

定期安全审计:

- 每季度进行一次端口扫描和漏洞评估,重点检查高危端口开放状态。

- 每年开展渗透测试,模拟攻击者利用未关闭端口的场景。

核心防护基础

(一)硬件安全初始化

TPM 2.0 与 Secure Boot 启用

Windows 11 强制要求:通过 BIOS/UEFI 启用 TPM 2.0 和 Secure Boot,阻止未授权固件加载。

检查方法:

按 Win + R → 输入 tpm.msc → 确认状态为 “已就绪”。

进入 BIOS → 验证 Secure Boot 已开启(不同厂商路径不同,如戴尔为 Security > Secure Boot Enable)。

Windows 10 建议配置:

若硬件支持,手动启用 TPM 2.0 和 Secure Boot,增强系统启动安全性。

虚拟化技术开启

进入 BIOS → 启用 Intel VT-x 或 AMD-V,为后续 VBS(基于虚拟化的安全)功能提供基础

通过上述系统化操作,可有效降低445和3389端口带来的安全风险。建议结合Windows安全中心的智能防护功能(如实时威胁检测、设备健康监控),构建动态防御体系。对于关键业务系统,建议采用"最小权限原则",仅开放必要端口并实施严格的访问控制。

未经允许不得转载作者:

System,

转载或复制请以

超链接形式

并注明出处

科技之星网站 。

原文地址:

《

【教程】Windows系统安全指南:如何关闭445和3389端口,防止黑客入侵》

发布于

2025-8-7

(禁止商用或其它牟利行为)版权归原作者本人所有,您必须在下载后24小时内删除, 感谢您的理解与合作

文章标题:【教程】Windows系统安全指南:如何关闭445和3389端口,防止黑客入侵

文章链接:https://kejizhixing.com/post-1031.html

本站所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议,转载请注明来自System !

评论 抢沙发

评论前必须登录!

立即登录 注册