ATool系统安全内核分析安全内核深度剖析利器 ——ATool

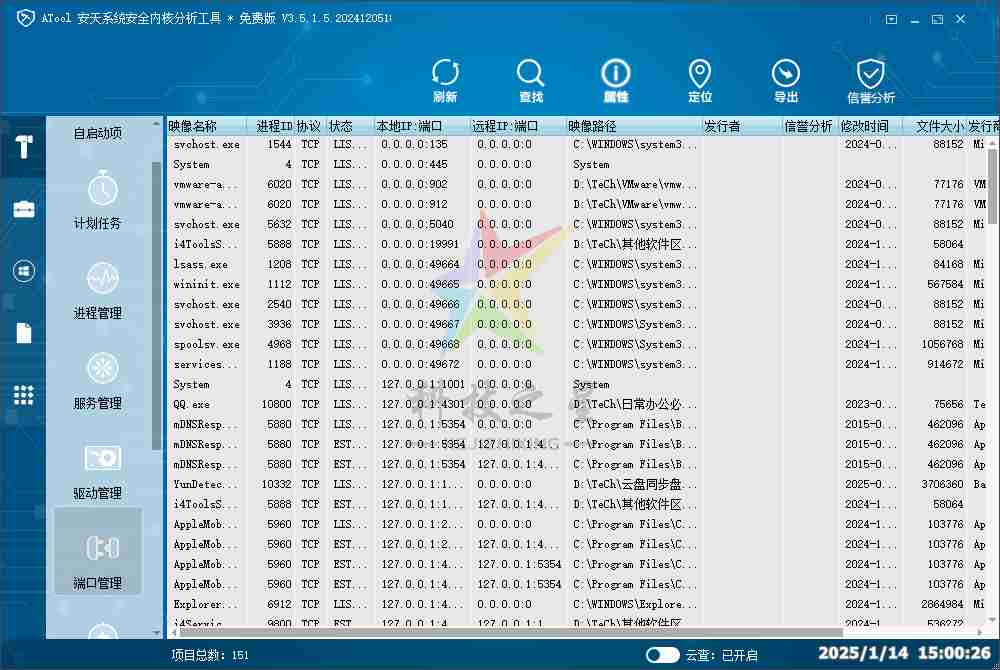

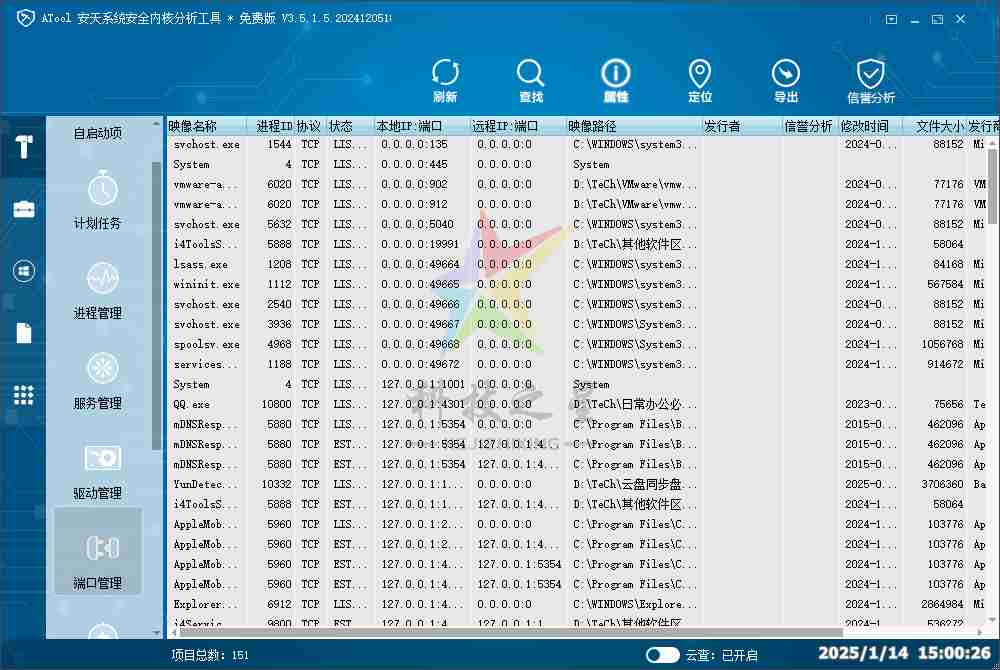

概述 ATool是一种系统安全内核分析工具,它主要用于对操作系统内核等关键系统组件进行安全评估和分析。内核是操作系统的核心部分,负责管理系统的各种资源,如CPU、内存、设备等。对内核进行安全分析可以帮助发现潜在的安全漏洞,如缓冲区溢出、权限提升等。 功能特点 漏洞扫描 ATool可以通过静态分析和动态分析的方式来检测内核代码中的漏洞。静态分析是在不运行代码...

- 概述

- ATool是一种系统安全内核分析工具,它主要用于对操作系统内核等关键系统组件进行安全评估和分析。内核是操作系统的核心部分,负责管理系统的各种资源,如CPU、内存、设备等。对内核进行安全分析可以帮助发现潜在的安全漏洞,如缓冲区溢出、权限提升等。

-

功能特点

- 漏洞扫描

- ATool可以通过静态分析和动态分析的方式来检测内核代码中的漏洞。静态分析是在不运行代码的情况下,对源代码或二进制代码进行检查,例如检查代码中的缓冲区大小是否正确处理。动态分析则是在运行内核或内核相关模块的过程中,监测系统的行为,比如跟踪系统调用,看是否有异常的参数传递。

- 权限分析

- 能够评估内核中的权限管理机制。在操作系统中,不同的进程和用户有不同的权限级别。ATool可以检查内核是否正确地分配和验证权限,防止未经授权的访问。例如,它可以分析内核如何处理用户态程序请求访问内核空间的数据,确保只有具有合法权限的进程才能进行这样的操作。

- 资源访问监控

- 对内核管理的各种资源的访问进行监控。它可以跟踪内存的分配和释放过程,检查是否存在内存泄漏或者非法内存访问。对于设备资源,它可以监测设备驱动程序与内核之间的交互,确保设备操作符合安全策略,比如防止恶意程序通过设备驱动来攻击内核。

-

工作原理

- 代码插桩技术

- 在动态分析中,ATool可能会使用代码插桩技术。这意味着在目标内核代码或相关模块的关键位置插入一些额外的代码(称为桩代码),用于收集运行时的信息。例如,在系统调用的入口和出口处插入代码,以记录系统调用的参数、返回值和执行时间等信息。这些信息可以帮助分析人员发现潜在的异常行为,如系统调用参数被恶意篡改。

- 符号执行

- 对于静态分析,符号执行是一种重要的方法。ATool可以将内核代码中的变量看作符号,而不是具体的值。通过模拟代码的执行过程,分析符号之间的关系,来推断可能出现的安全问题。例如,在分析一个包含条件判断的内核函数时,通过符号执行可以找出使得条件判断产生漏洞的输入值的范围。

- 应用场景

- 安全审计

- 在企业或机构对其内部的操作系统进行安全审计时,ATool可以发挥重要作用。它可以帮助安全审计人员快速地发现内核中的安全隐患,从而采取相应的措施进行修复。例如,在金融机构的服务器操作系统审计中,确保内核安全可以保护客户的金融数据和交易安全。

- 安全产品开发

- 安全软件和硬件厂商在开发新的安全产品,如入侵检测系统、防火墙等时,需要对操作系统内核有深入的了解。ATool可以作为一种开发辅助工具,帮助开发人员评估他们的产品与内核的兼容性和安全性。例如,在开发一个基于内核级别的入侵检测系统时,通过ATool来分析内核行为可以更好地设计检测规则。

- 局限性

- 误报率

- 像许多安全分析工具一样,ATool可能会产生一定的误报。由于内核代码的复杂性和多样性,一些正常的代码行为可能会被错误地识别为安全漏洞。例如,一些特殊的内核编程技巧或者对系统资源的非标准但合法的使用方式,可能会触发ATool的警报。

- 对复杂内核的适配性

- 对于高度定制化或者复杂的内核,如一些嵌入式系统中的实时内核或者经过大量修改的开源内核,ATool可能需要进行额外的配置或者定制化才能有效地工作。因为这些内核可能有独特的架构、调用方式或者安全机制,需要工具进行针对性的调整。

本网站内提供的所有资源均合法的来源于互联网整理收集,免费分享,不构成任何商业目的

资源仅供大家交流和学习(禁止商用或其它牟利行为)版权归原作者本人所有,您必须在下载后24小时内删除, 感谢您的理解与合作

GRUD2025-01-07 21:07

情系日喀则,共祈平安 愿灾难远离!

当大地颤抖的那一刻,日喀则的宁静被打破。房屋摇晃,尘烟四起,人们的惊呼声被无情地卷入灾难的漩涡。这一场突如其来的地震,如同猛兽般扑向这片土地,撕扯着生活的安宁与美好。

在废墟之中,每一块破碎的砖石都承载着曾经的温馨回忆;每一处残垣断壁,都诉说着生活被骤然中断的悲伤。但在这片疮痍之上,人性的光辉却如星辰般闪耀。救援队伍争分夺秒,从四面八方赶来,他们不顾路途艰险,不顾余震威胁,一心只想在废墟中寻找生命的奇迹。他们的双手磨破了皮,汗水湿透了衣衫,却从未停下忙碌的脚步,那匆匆的身影是希望的使者,给黑暗中的人们带去光明。

当地的百姓们,在灾难面前也展现出了惊人的坚强与团结。邻里互助,共度难关,有人拿出仅存的食物和水,分享给身边的人;有人不顾自身安危,加入到救援的队伍中,用自己的力量帮助救援人员搬运石块、搜寻幸存者。孩子们的眼中虽然有恐惧,但更多的是对未来的期待,他们紧紧依偎在大人身边,相信这场灾难终会过去。

远方的我们,心也紧紧地与日喀则相连。虽不能亲赴现场,但我们的祈祷和祝福如温暖的春风,跨越千山万水,抵达那片受伤的土地。愿废墟下的生命都能被温柔以待,被平安救出;愿伤者能得到及时的救治,早日康复;愿失去家园的人们能在不久的将来重建家园,重拾生活的信心。

日喀则,这片坚韧的土地,一定能在灾难的洗礼后涅槃重生。因为有无数颗爱心在为它跳动,有无数双援助之手在为它加油。我们坚信,不久的将来,日喀则将再次绽放出往日的光彩,生活的乐章会在这片土地上重新奏响,那将是一首充满希望、饱含温暖、颂赞坚强的赞歌。

GRUD2024-12-23 10:19

通告声明: 关于回帖问题 由于本站长要求,禁止刷1234等! 存在恶意灌水回复,已开启自动审核制,自动封闭IP,禁止再次注册!请知晓!

System2024-11-15 11:14

网络技术QQ:561116458

科技之星①群:669812887

软件共享群:34008xxxx【因为是VIP软件不公开】

视频教程 短视频平台搜索:科技之星网络